텔레그램 RCE취약점

오늘은 최근 발견된 텔레그램 데스크톱 버전의 원격 코드 실행 취약점에 대해 알아보려고 합니다. 이 취약점은 피해 정도가 매우 높아 사용자 여러분의 주의가 필요합니다.

해킹 포럼에서 윈도우 데스크탑용 텔레그램에서 원격 코드 실행취약점이 있다는 소문이 있었었는데 누군가가 이를 이용한 REC 취약점을 보여주는 동영상을 게시하였습니다.

한 연구자가 python 스크립트 파일(.pyzw)를 텔레그램에 업로드하면 telegram이 이를 동영상으로 인식하여

스크립트를 비디오로 인식하게하여 텔레그램의 기본 설정으로 파일을 자동으로 다운로드하여 사용자는 동영상인 줄 알고 무심코 이 파일을 실행할 수 있는데, 이 경우 공격이 성공하게 됩니다.

하지만 텔레그램은 X에 이에 관한 내용에 반박하여 해당 취약점이 존재하지 않으며 조작된 영상일 가능성이 높다고 말했습니다.(링크)

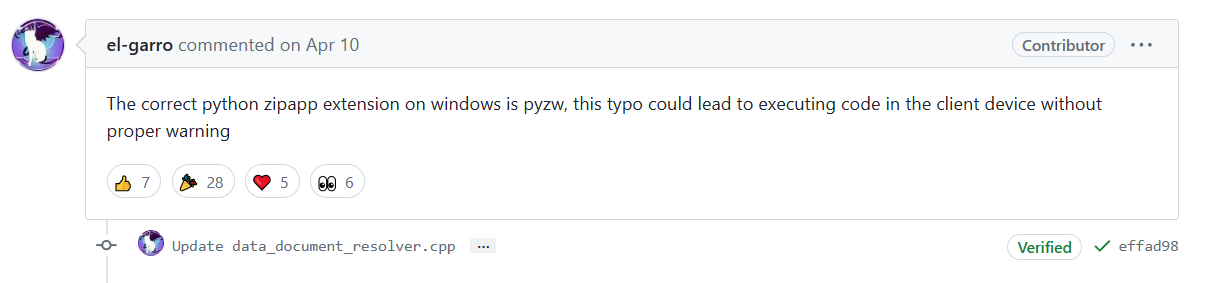

이에 telegram에 el-garro라는 사람이 잘못된 확장자로 발생하는 문제라고 보고하게 됩니다.(링크)

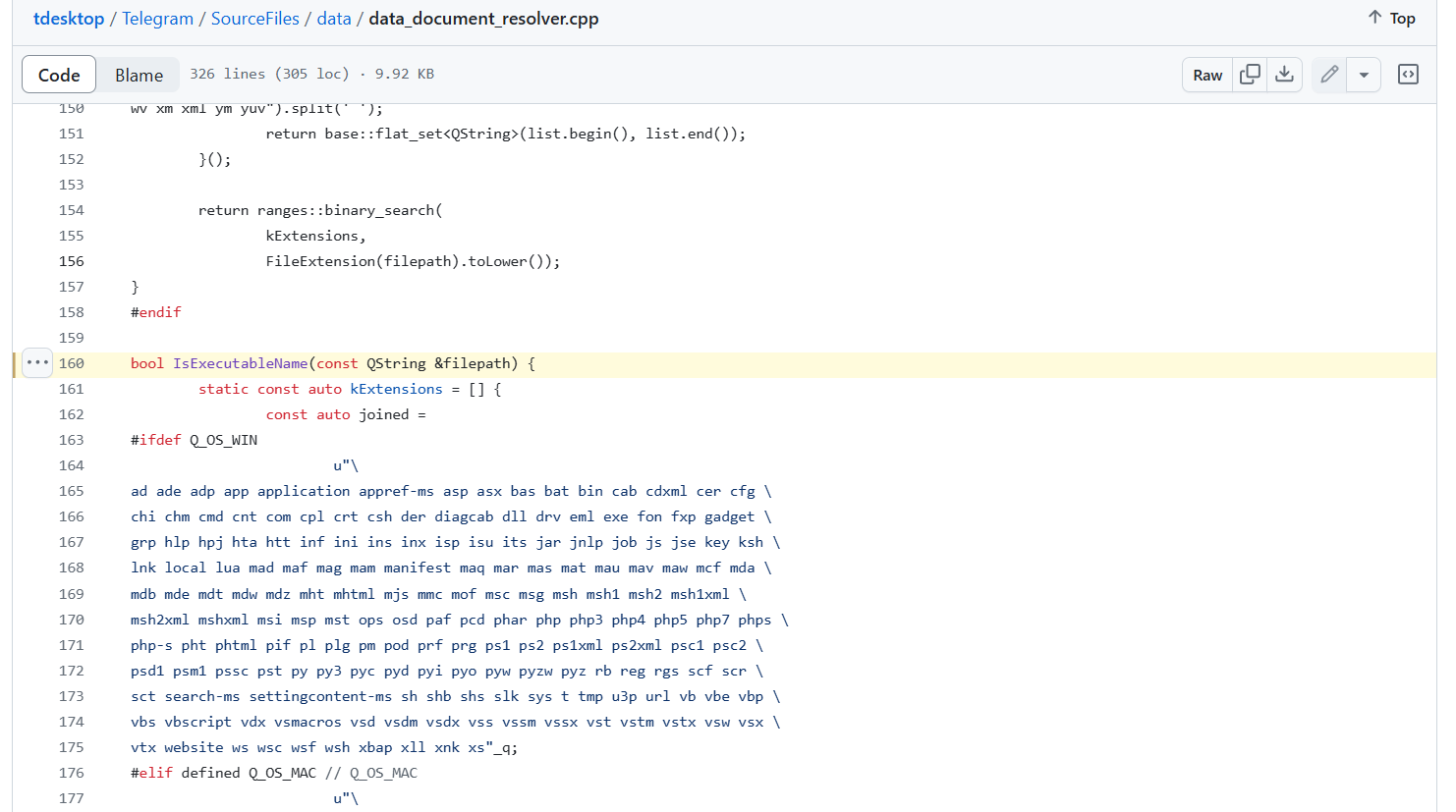

Telegram Dekstop에서는 실행파일과 같은 위험한 파일의 확장자들은 따로 목록을 만들어두고 이러한 파일유형 중 하나를 사용자가 수신하여 파일을 클릭하면 Windowsd에서 해당 프로그램을 실행하는 대신 사용자에게 실행파일이라 위험할 수 있다고 보안경고를 먼저 표시합니다.(링크)

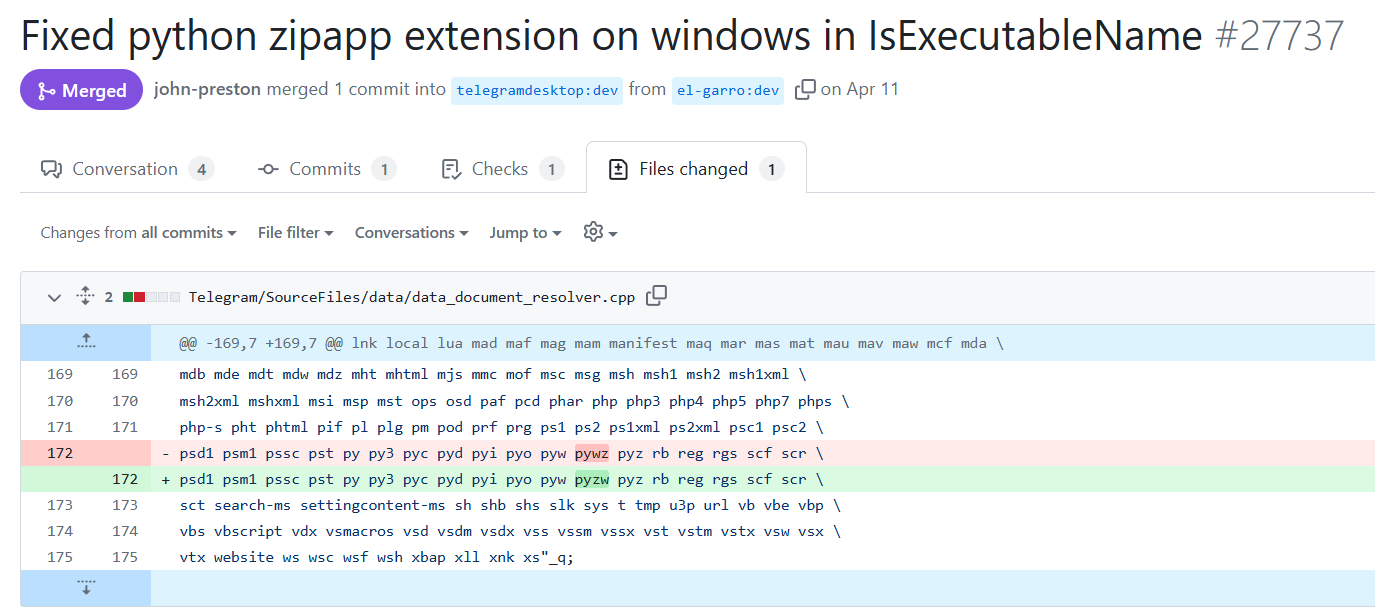

그러나 이번 취약점의 경우 실행가능한 위험 확장자의 오타로 인해 보안경고가 나타나지 않고 windows에서 자동으로 실행되어서 사용자에게 직접적인 영향을 끼쳤었습니다.

Telegram이 Telegram Desktop(4.16.6 x64 )에서 해당 문제를 인식하고 잘못 입력되었던 pywz에서 올바른 확장자 pyzw로 패치하였습니다.(링크)

대응방안

현재는 패치되었지만 이전버전의 텔레그램을 사용하고 있는 유저라면 최신버전으로 업데이트합니다.

출처가 불분명한 첨부파일을 절대로 클릭하지 않습니다.

파이썬이 없다면 올바르게 실행되지 않습니다.

참고자료

https://m.boannews.com/html/detail.html?idx=128844